Nismo ni odahnuli nakon WannaCry ransomwarea, a već smo dobili novu prijetnju u sličnom obliku. Riječ je o globalnom ransomwareu koji se naziva „Petya“ i koji je pogodio mnoge privatne kompanije ali i državne agencije i ustanove. Dok vi čitate ovaj tekst na stotine, ako ne i tisuće ljudi, se bori da vrati svoje podatke u prvobitno stanje ili da spase što se spasiti da.

Nažalost, i ovaj ransomware se širi poput vatre po Europi i Americi. Ako je vjerovati Microsoftu, a nemamo razloga ne vjerovati, Petya je zarazila preko 12.500 računala samo u Ukrajini od kuda je krenula. Nakon toga se proširila na 64 zemlje, među kojima su Belgija, Brazil, Njemačka, Rusija, Amerika, pa čak i Hrvatska u jednoj maloj količini.

Osim što je ovo vrlo problematično, izgleda se da se i WannaCry ponovno javio u nekim zemljama i da taj problem još nije riješen. Prošli tjedan su se „zarazili“ tvornica automobila Honda u Japanu i sustav za nadzor prometa diljem Australije. Šteta je opet ogromna, a bojimo se da će biti i veća.

Tko je zaražen?

Petya ransomware je već zarazio i „poslao offline“ već nekoliko kritičnih ustanova u Ukrajini, te praktički paralizirao neke segmente života u toj državi. Informacije dolaze sa svih strana i svaki dan je sve više ustanova zaraženo, a stari podaci se teško vraćaju. Čak su se na udaru našli i Ukrajinski distributer struje Ukrenergo, nekoliko državnih banaka te Kiev Metro.

Osim Ukrajine, Petya ima još mnogo žrtava, a neke od njih su sustav za nadzor Černobila, odnosno radijacije u Černobilu, odvjetnička firma DLA Piper, faramceutska kompanija Merck, Danska kompanija Maersk, Engleska marketinška kompanija WPP, Ruska naftna kompanija Rosnoft itd. Mnogo velikih kompanija je pogođeno i nalaze se u tehničkim problemima.

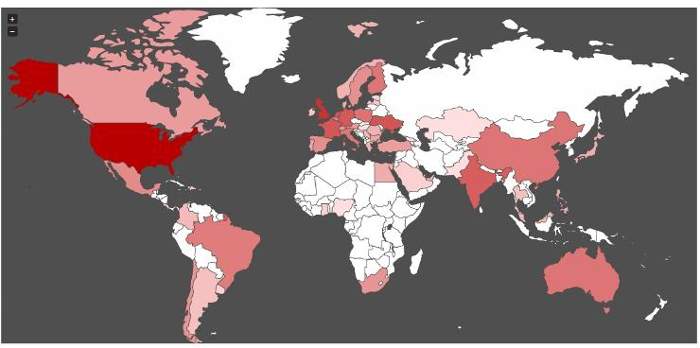

McAfee je napravio mapu koja pokazuje koje su zemlje najviše pogođene ovim ransomwareom, no ona se mijenja iz dana u dan. Po njoj možete vidjeti da je recimo Amerika više pogođena nego Ukrajina, što znači da se Petya jako brzo širi.

Što radi ovaj ransomware?

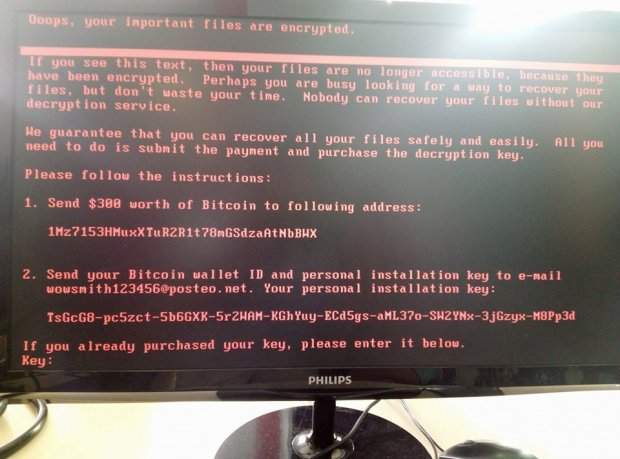

Petya je ransomware, odnosno malware koji je jako sličan WannaCryju. On također kriptira vaše podatke na računalu i „tjera“ vas da platite 300 dolara u Bitcoinovima. Opet ćemo ponoviti – naš savjet je da NE PLAĆATE! Nema garancije da ćete dobiti ključ za otključavanje računala, nema garancije da će vam netko uopće odgovoriti na email. Uostalom, zašto bi vam i da li ključ? Zar mislite da je te hakere briga što ste izgubili 100 GB vrijednih podataka?

Poruka koju ćete vidjeti glasi ovako: “If you see this text, then your files are no longer accessible, because they have been encrypted,” the message reads. “Perhaps you are busy looking for a way to recover your files, but don’t waste your time. Nobody can recover your files without our decryption device.”

Zatim vam se prikazuje ekran kojim se „garantira“ lako i sigurno vraćanje podataka ako platite spomenuti iznos na Bitcoin adresu. Prema podacima iz kompanije BitDefender, do sada je plaćeno oko 9000 dolara napadačima, ali se ne zna da li su uspjeli vratiti podatke ili nisu. Stručnjaci također ne preporučuju plaćanje „otkupnine“. Podatke ste izgubili, nećete ih dobiti nazad, a plaćanjem ćete samo financirati nove ransomwaree.

Kako se širi?

Microsoft kaže da Petya ima „odlike“ računalnih crva pa se može širiti po mreži. To znači da jedno zaraženo računalo, može zaraziti cijelu mrežu u jako kratkom vremenu. Upravo je to ono što razlikuje Petyu od ostalih. Rijetko koji malware je napravljen da ima spomenute odlike i da se ovako može širiti mrežom.

Točnije, Petya se širi koristeći rupu u SMB (Windows Server Message Block) protokolu. Točnije, malware sadrži alat EternalBlue koji iskorištava ranjivost CVE-2017-0144, a patch za to je MS17-010. Postoji još jedna ranjivost CVE-2017-0145 koja se naziva i EternalRomance, ali i nju rješava spomenuti patch.

Kako se zaštititi?

Prvo što morate je instalirati update na Windowsima ako već niste. Ako koristite Mac OS ili Linux, više-manje ste sigurni. Nedavno smo pisali tekst o zaštiti od malwarea, pa ga ponovno pročitajte ovdje.

Najvažnije je da imate ažuriran OS, aplikacije koje koristite i da redovno radite backupe. To je jedino što vam može minimizirati šansu da se zarazite ovakvim nečim.

Windowsi, koliko god dobar OS bili, očito imaju određenih nedostataka (op.a. kao i svaki softver, Windowsi nisu iznimka), te ranjivosti koje dozvoljavaju ovakve stvari. Microsoft naravno odmah popravi OS, no dok ljudi instaliraju patch, već ih se na desetke tisuća zarazi.

Ako ne možete instalirati patch iz nekog razloga, odmah onesposobite SMBv1 (instrukcije ovdje) i razmislite dodavanje pravila u vaš Firewall koji bi blokirao nadolazeći SMB promet preko porta 445.

Piše: B.P.