Microsoft je plasirao konačnu verziju sigurnosne konfiguracije za Windowse 10 unutar 21H2 verzije ažuriranja, poznate i kao „November 2021 Update“. Konačna verzija je dostupna putem Microsoft Security Compliance Toolkita, seta alata koji omogućuje administratorima za sigurnost u tvrtkama preuzimanje, analizu, testiranje, uređivanje i pohranu predložaka za sigurnosnu konfiguraciju za Windowse i ostale Microsoftove proizvode.

Microsoftov savjetnik za sigurnost Rick Munck naveo je kako ovo ažuriranje donosi nekoliko novih postavki s kojima se uređuju sigurnosni protokoli na Windowsima.

Jedan dio sigurnosne konfiguracije unutar 21H2 ažuriranja uredio je problem instalacijskih restrikcija za drivere na pojedinim pisačima, što je poznato pod oznakom KB5005010.

Microsoftove sigurnosne promjene također su se pozabavile Microsoft Edge Legacyjem koji je Edge-HTML preglednik, tj. starija verzija popularnog Microsoftovog preglednika za koju je podrška prestala početkom travnja 2021. godine. Zamijenio ga je novi Microsoft Edge koji se temelji na Chromiumu i koji je dostupan od siječnja 2020. godine.

Pošto Microsoft Edge Legacy više nije dio Windows 10 21H2 verzije, postavke koje su ga podržavale maknute su iz sustava.

Glavna promjena 21H2 verzije ažuriranja Windowsa usmjerena je na zaštitu od ransomwarea kojim upravlja neka treća osoba, a većinom je namijenjena tvrtkama kao korisnicima koji imaju izgrađene poslovne sustave.

Ransomware je maliciozni kod kojim se blokira pristup računalu te se zahtijeva uplata određene otkupnine. Postoje razni oblici ransomwarea i veliki problem kod njega je nemogućnost praćenja i utvrđivanja počinitelja.

Postoje dvije glavne kategorije ransomwarea koje se mogu svesti na situacije kada su zaražene osnovne funkcije računala te kada se pojedinačne datoteke stave pod enkripciju.

Najčešći način zaraze kod ransomwarea je otvaranje zaraženog privitka u poruci elektroničke pošte ili klik na zaraženu poveznicu. U mnogim situacijama korisnika se nastoji zavarati tako što se zaražene poruke ili poveznice predstavljaju kao da su došle od strane neke renomirane tvrtke ili institucije.

Ovaj oblik malware napada stalno se modificira i antivirusni programi znaju imati problema s njegovim utvrđivanjem. Neke od predradnji koje se unutar tvrtki mogu preporučiti su sljedeće:

- provođenje redovitog backupa podataka

- osiguravanje backupa da nije dostupan za modificiranje ili brisanje

- korištenje sigurnosnog softvera i njegovo redovito ažuriranje

- prakticiranje sigurnog surfanja internetom

- korištenje sigurnih mreža i izbjegavanje javnih Wi-Fi mreža

- informiranje o najnovijim ransomware prijetnjama

- provođenje kraćih edukacija i treninga među korisnicima poslovnog sustava za podizanje svjesnosti o ransomware napadima.

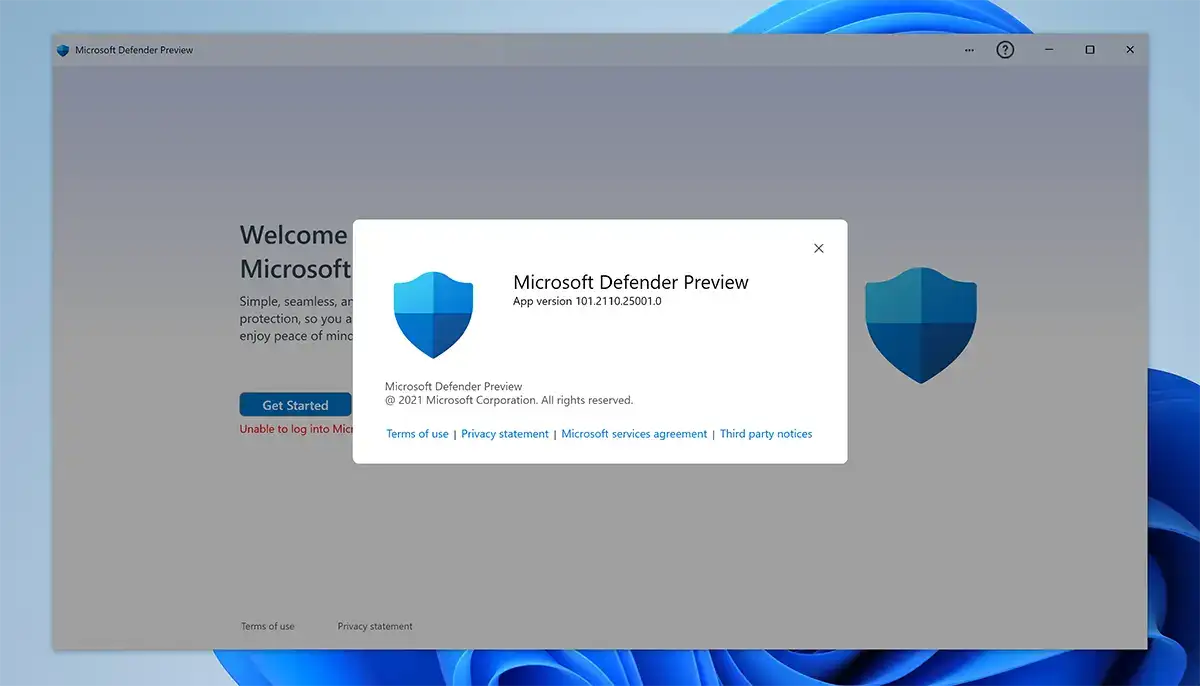

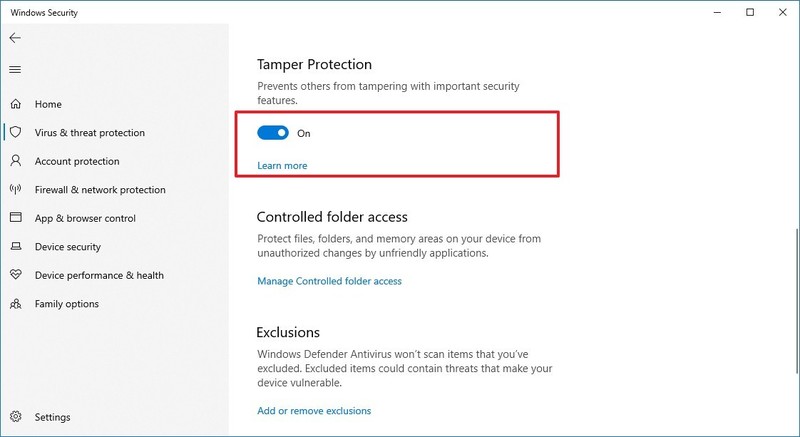

Kao što je već spomenuto, vrhunac novog Windowsa 10 ažuriranja je zaštita od ransomwarea koja je objedinjena u dodatku koji se zove „Tamper protection“ i nadovezuje se na aktivnost Microsoft Defendera.

„Tamper protection“ dostupan je na uređajima koji imaju sljedeće verzije Windowsa:

- Windows 10

- Windows 11

- Windows 10 Enterprise multi-session

- Windows 11 Enterprise multi-session

- Windows Server 2019

- Windows Server 2022

- Windows Server, verzija 1803 ili kasnije

- Windows Server 2016

- Windows Server 2012 R2.

Ovaj dodatak vezan je uz Microsoft Endpoint koji pomaže u praćenju sigurnosti računala i radi se o značajki koja blokira pokušaje ransomware (i ostalih malware) prevara putem onemogućavanja da se lako pristupi sigurnosnim postavkama i rješenjima operativnog sustava gdje se često nalaze osjetljivi podaci i sigurnosni alati.

„Tamper protection“ automatski zaključava Microsoft Defender antivirusni program koristeći zadane sigurnosne vrijednosti i pritom onemogućava pokušaje da ih se promijeni putem Registryja (hijerarhijska baza podataka s postavkama), PowerShella (koristi se za automatizaciju upravljanja sustavom) ili Group Policyja (značajka koja sadrži razne napredne postavke, većinom za mrežne administratore).

Nakon što se „Tamper protection“ omogući, osobama koje stoje iza ransomwarea bit će zahtjevnije:

- onesposobiti zaštitu protiv virusa i ostalih malware prijetnji

- onesposobiti zaštitu u stvarnom vremenu

- isključiti praćenje ponašanja softvera i aplikacija unutar operativnog sustava

- onesposobiti sučelje antivirusnog programa (npr. IOfficeAntivirus)

- onesposobiti zaštitu koja se prosljeđuje iz oblaka

- ukloniti sigurnosna ažuriranja

- onemogućiti automatske reakcije na utvrđene prijetnje.

Vrlo je važno reći kako se integritet sustava s ovim promjenama neće narušiti.

Mnogi oblici ransomwarea nastoje, nakon što im se omogući pristup operativnom sustavu računala, promijeniti sigurnosne postavke. Ono što je možda prvi cilj infiltriranog ransomwarea kao štetnog softvera je onemogućavanje antivirusnog programa da djeluje te da uoči prijetnju na računalu. U tim slučajevima situacija je često izgubljena jer ransomware nije detektiran, a jedini softver kojim bi se mogao spriječiti njegov napad onemogućen je zbog promijenjenih postavki te je otklonjena automatska zaštita operativnog sustava.

S „Tamper protectionom“ kao dodatkom za zaštitu, Microsoft Defender antivirusni program automatski se blokira i na taj način se sprječava da se radi izmjena njegovih funkcija i postavki putem Registryja, PowerShella ili Group Policyja.

Blokiranjem pokušaja ransomwarea za promjenama neće se dopustiti onemogućavanje postavki sigurnosti s ciljem da se lakše dođe do osjetljivih podataka i da se u trenutku nastavlja proces dodatnih instalacija malwarea i ostalih zloćudnih alata.

Microsoft je s 21H2 verzijom ažuriranja za Windowse 10 (i ostale inačice operativnog sustava) pokazao kako mu Windowsi 11 trenutno nisu jedini prioritet. Sigurnosne postavke bit će temelj ažuriranja za Windowse 10 u narednim godinama Microsoftove podrške i korisnici mogu biti sigurni kako će njihov operativni sustav dobivati konstantne sigurnosne zakrpe.

„Tamper protection“ je vrlo korisni dodatak za sigurnost računala i posebno je namijenjen za održavanje sigurnosti unutar poslovnih sustava jer ransomware napadi često su usmjereni prema tvrtkama i korporacijama koje u poslovanju koriste vrlo osjetljive podatke. Pošto ti pravni subjekti često imaju veća financijska sredstva na svojim računima, kompromitiranje njihovih podataka zna biti česti cilj štetnih softvera poput ransomwarea zbog mogućnosti traženja otkupnine.

Piše: Ervin Mičetić