Zlonamjerni softver dolazi u mnogim oblicima, ali zlonamjerni softver na razini jezgre ili ”kernela”, jedan je od najopasnijih.

Zašto je ovaj zlonamjerni softver toliko opasan i kako se možete zaštiti?

Što uopće jest ”Kernel-Level Malware” ili štetni ili zlonamjerni program na razini jezgre?

”Kernel” ili na hrvatskom jezgra, ključna je komponenta operativnog sustava, odgovorna za upravljanje svim interakcijama koje se odvijaju između hardverskih komponenti i softvera, odnosno pomoćnih programa i operativnog sustava. Funkcionira na povišenoj razini privilegija, koja je poznata kao “način rada jezgre”, što jezgri pruža neograničen pristup svim resursima sustava, uključujući memoriju, procesor i povezane uređaje. Zlonamjerni softver koji inficira i manipulira ovom privilegiranom razinom poznat je kao zlonamjerni softver na razini jezgre.

Takav ”malware” iskorištava visoke privilegije ”kernela”, omogućujući mu izvršavanje zlonamjernih aktivnosti uz minimalne mogućnosti otkrivanja. S obzirom na to da funkcionira na ovoj niskoj razini, može izbjeći sigurnosna skeniranja i zbog toga nakon nekog vremena čak može i steći kontrolu nad kritičnim operacijama sustava.

U nastavku slijede neke od najpoznatijih vrsta zlonamjernih programa na razini jezgre ili ”kernela”:

Kernel rootkit: ovo je jedan od najozloglašenijih oblika zlonamjernog softvera na razini kernela, koji napadaču pruža inkognito daljinsku kontrolu nad računalom. Ovaj im pristup omogućuje kompromitiranje sigurnosti, instaliranje više zlonamjernog softvera, praćenje aktivnosti ili korištenje uređaja u DDoS napadima.

Bootkits: to je vrsta rootkita koji inficira BIOS-e Windows računala ili Master Boot Record (MBR) kako bi učitao zlonamjerni kod prije učitavanja operativnog sustava. Ovakvi zlonamjerni programi mogu instalirati zlonamjerni kod na razini jezgre i mogu ostajati čak i nakon ponovnog pokretanja sustava ili ponovne instalacije operativnog sustava.

Trojanci koji rade i koji se pokreću u ”kernel” načinu rada: s obzirom na više privilegije, ovi trojanci mogu učinkovito izbjeći otkrivanje infiltriranjem u procese ili maskiranjem, tako da sustav ”pomisli” da se radi o legitimnom dijelu sustava, a ne o zlonamjernom programu. Obično su osmišljeni za točno određene zadatke, kao što je bilježenje pritisaka na tipke, onemogućavanje sigurnosnih mjera i izmjena sistemskih datoteka.

Ransomware na razini kernela: ova vrsta ransomwarea koristi privilegije ”kernela” kako bi kriptirao podatke ili kako bi onemogućio korisnika u ostvarivanju pristupa sustavu.

Kako se zaštititi od zlonamjernih programa na razini jezgre?

Što se tiče ovakvih zlonamjernih programa, ono što je dobro jest to da oni vrlo teško mogu zaraziti osobno računalo korisnika. Glavni razlog za to jest taj što ovakve vrste zlonamjernog softvera zahtijevaju višu razinu dopuštenja, koje operativni sustav ne pruža neovlaštenim programima. S obzirom na to, zlonamjerni softver na razini jezgre obično se oslanja na iskorištavanje poznatih ranjivosti ili na dobivanje fizičkog ili udaljenog pristupa kroz korisnički račun administratora.

Računalni sigurnosni sustavi osmišljeni su za otkrivanje i sprječavanje napada svakojakih vrsta štetnih programa, što znači da su osmišljeni i za obranu i zaštitu od napada na razini jezgre. Čak i ako netko pokuša namjerno instalirati takav ”malware”, sigurnosni mehanizmi operativnog sustava vjerojatno će blokirati instalaciju. No kako biste bili sigurni da je vaše računalo maksimalno zaštićeno i od ovakvih prijetnji, ono će trebati imati omogućene dodatne sigurnosne slojeve.

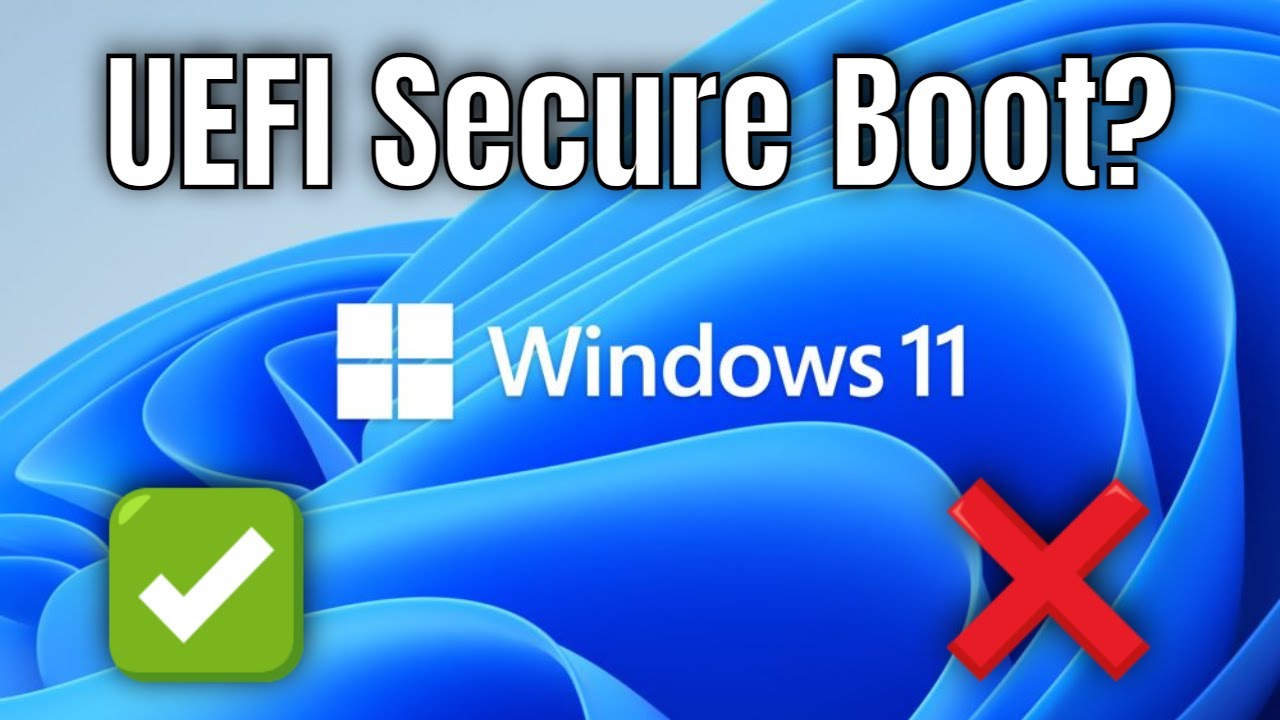

Omogućite Secure Boot i TPM 2.0

Sigurno pokretanje ili ”Secure Boot” i TPM 2.0 ili ”Trusted Platform Module” jako su važne sigurnosne mogućnosti koje postoje u sustavu Windows i presudne su za obranu od zlonamjernog softvera na razini kernela. Zbog toga su potrebni i za instalaciju sustava Windows 11. Secure Boot provjerava digitalni potpis cijelog softvera tijekom pokretanja, blokirajući pritom one programe koji nisu provjereni ili odobreni.

TPM 2.0 je fizički sigurnosni čip, koji pohranjuje kriptografske segmente tijekom procesa pokretanja sustava. Ovaj alat otkriva svaki pokušaj neovlaštenog pristupa, uspoređujući te dijelove programa pri svakom pokretanju, nakon čega upozorava korisnike ako pronađe promjene. Kako biste provjerili je li omogućeno sigurno pokretanje, otvorite Windows tražilicu i ondje pronađite ”Informacije o sustavu”. Vrijednost Secure Boot State pronaći ćete u Sažetku sustava ili ”System Summary”. Provjerite je li postavljen na Uključeno. Ako nije, uključite ga.

Kako biste bili sigurni da je TPM 2.0 omogućen ili da je podržan, pritisnite u isto vrijeme tipke Windows + R i upišite tpm.msc u dijaloški okvir Pokreni. Provjerite je li u odjeljku Status navedeno da je TPM spreman za upotrebu i da je verzija specifikacije postavljena na 2.0. Ako je bilo koja od ovih mogućnosti onemogućena, uđite u BIOS ili UEFI i omogućite vrijednost za ove mogućnosti u kategoriji Sigurnost. Omogućavanje sigurnog pokretanja trebalo bi biti jednostavno, ali TMP 2.0 je hardverski čip kojeg vaše računalo možda nema.

U Windows sustavu omogućite zaštitu sigurnosti na temelju virtualizacije

Sigurnost ili zaštita koja se temelji na virtualizaciji (VBS) koristi virtualizaciju hardvera za izvođenje kritičnih procesa sustava u izoliranom okruženju, kako bi se onemogućili pokušaji ostvarivanja neovlaštenog pristupa zlonamjernih aplikacija ili kodova. Budući da zlonamjerni softver na razini jezgre često iskorištava ranjivosti u kritičnim procesima sustava, ova mogućnost služi zaštiti takvih procesa.

Unutar Windows tražilice unesite windows security i otvorite aplikaciju Windows Security. Prijeđite na Sigurnost uređaja -> Izolacija jezgre i provjerite je li integritet memorije uključen.

Postavite kontrolu korisničkog sustava ili UAC na maksimalnu razinu sigurnosti

UAC ili ”User Account Control”, odnosno kontrola korisničkog sustava štiti vaše računalo tako što će spriječiti instaliranja svih onih aplikacija za koje se sumnja da su zlonamjerne ili ako su jednostavno neprovjerene. Isto tako, ova mogućnost neće dopustiti nikakve promjene unutar sustava bez vašeg znanja i dopuštenja.

Ovu mogućnost možete postaviti na maksimalnu sigurnost. Ako to učinite, Windows će uvijek tražiti vaše dopuštenje kada vi ili bilo koja aplikacija pokuša nešto instalirati ili ako netko ili nešto bude želio promijeniti nešto u pogledu sustava.

Unutar Windows tražilice unesite unos uac i kliknite na Promjena postavki kontrole korisničkog računa. Postavite klizač na ”Uvijek obavijesti”.

Redovito ažurirajte operativni sustav, ali i sigurnosne programe koji su instalirani na vašem računalu

Zlonamjerni softver na razini ”kernela” često iskorištava različite ranjivosti sustava kako bi zarazio ili pokušao zaraziti vaše računalo. Redovito ažuriranje operativnog sustava, ali i sigurnosnih programa vašeg računala još je jedan način osiguravanja vašeg računala od potencijalnih napada.

S obzirom na ovo, pogotovo redovito ažurirajte operativni sustav koji je instaliran na vašem računalu. Antivirusni programi isto su važni, no s obzirom na to da Windows u sebi ima Windows Defender, već s instalacijom Windowsa 10 ili 11 imate antivirusni program, što znači da je ključno da su ostale komponente sustava ažurirane.

Windows možete ažurirati na jednostavan način: idite na Windows Update u Windows postavkama i kliknite na Provjeri ažuriranja. Ako vidite poruku sadržaja ”You’re up to date” to znači da je sustav ažuriran. U suprotnom preuzmite i instalirajte preporučena ažuriranja.

Ako vam ne trebaju dodatne mogućnosti sustava, koristite standardni korisnički račun

Standardni korisnički račun ima ograničen pristup mnogim funkcijama, ali je dovoljno adekvatan za svakodnevnu upotrebu. Budući da je ograničen, to znači da postoje manje mogućnosti da neki zlonamjerni program na prodre u sustav kroz njega.

Kako biste kreirali standardni korisnički račun, otvorite postavke sustava Windows i idite na Računi -> Ostali korisnici. Kliknite na Dodaj račun za kreiranje novog računa i odaberite ”Standardni”, umjesto ”Administrator”.

Na svoje računalo nemojte instalirati nepouzdane ili neprovjerene programe i aplikacije

Ovo je opći savjet za izbjegavanje svih vrsta sigurnosnih rizika sustava, ali je posebno važan kada se radi o zlonamjernom softveru na razini jezgre. Ovakav zlonamjerni kod ili program ne može pristupiti kernelu bez prijašnjeg onemogućavanja sigurnosnih mogućnosti operativnog sustava.

To znači da će zlonamjerni softver na razini kernela pokazati jasne znakove koji će upućivati na to da nešto nije u redu. Na primjer, ako vidite da neka aplikacija tijekom instalacije od vas zatraži isključivanje sigurnosnih mogućnosti kako biste je mogli instalirati i pokrenuti, gotovo je sigurno da je riječ o štetnom programu na razini jezgre.

Što ako je moje računalo zaraženo štetnim programom na razini jezgre?

-

Skenirajte svoje računalo antivirusnim i ”anti-malware” programom

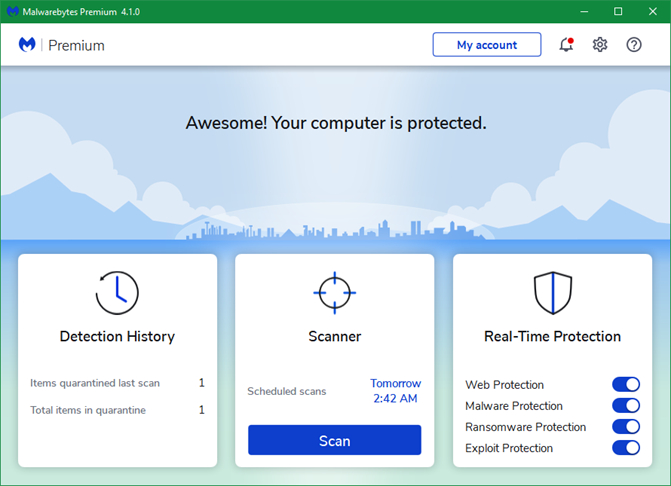

Većina antivirusnog softvera koji posjeduje mogućnost uklanjanja rootkita može ukloniti većinu vrsta zlonamjernog softvera na razini jezgre. Definitivno preporučujemo Malwarebytes, jer ovaj alat sadrži namjensku mogućnost čija je namjena uklanjanja rootkita i vrlo je učinkovita.

No, najprije ćete morati omogućiti funkciju skeniranja rootkita, jer je prema zadanim postavkama onemogućena. Kliknite na Postavke u Malwarebytesu, zatim prijeđite na odjeljak Skeniranje i otkrivanje. Omogućite opciju Skeniraj rootkite.

-

Pokrenite skeniranje tijekom pokretanja sustava

Kao što je gore spomenuto, skeniranje tijekom pokretanja može otkriti zlonamjerni softver na razini jezgre, koji ovisi o skrivanju prije procesa pokretanja. Možete pokrenuti skeniranje Microsoft Defenderom ili možete upotrijebiti aplikaciju treće strane.

Avast One sadrži dosta sposobnu funkciju skeniranja tijekom pokretanja koju možete isprobati u slučaju da Windows Defender ne odradi svoj posao.

-

Ponovno instalirajte Windows na svoje računalo

Ako sigurnosni softver ne može pronaći zlonamjerni softver na razini jezgre, ponovna instalacija sustava Windows trebala bi u velikoj većini situacija riješiti problem.

Trebali biste odabrati ”svježu” instalaciju, budući da ovakve vrste zlonamjernih programa znaju zaraziti i ISO slike. Postoji više načina koje možete iskoristiti kako biste ponovno instalirali sustav Windows 11, a vi odaberite onaj koji vam najviše odgovara.

Zlonamjerni program na razini jezgre jest vrlo nezgodan, no ne i nerješiv problem

Općenito, zlonamjerni softver na razini jezgre može biti iznimno opasan, no sve u svemu, hakeri ga ne mogu tek tako unijeti u vaše računalo.

Ako imate problema s rješavanjem zlonamjernog softvera na razini jezgre, nadogradnja i ponovna instalacija BIOS-a može riješiti problem. Jedno od rješenja jest i čišćenje BIOS memorije, kao i čišćenje CMOS-a.

Alan Milić