Svatko od nas zna što je lozinka ili ”password”. No jeste li čuli za nešto što se zove ”passkey”?

Passkey ili na hrvatskom pristupni ili ulazni ključ, uskoro bi prema svemu sudeći mogao zamijeniti lozinke i načine na koje smo ostvarivali pristupe uz pomoć lozinki. U nastavku ćemo pobliže vidjeti što su to pristupni ili ulazni ključevi i je li istina da lozinke polako, ali sigurno odlaze u povijest.

Što je to ”Passkey” ili ulazni ključ i za što se koristi?

Pristupni ili ulazni ključ je zamjena za lozinke, koja navodno pruža još veću sigurnost i još je jednostavnija za korištenje. Koristi ugrađenu sigurnost vašeg uređaja (poput Face ID-a, otiska prsta ili PIN-a) za prijavu na web stranicu ili uslugu, bez potrebe za pamćenjem ili unosom posebnih simbola.

Zaporka se zatim pohranjuje na sigurnom elementu vašeg telefona ili računala, što znači da web stranica ili usluga kojoj pristupate neće morati pohranjivati nikakve lozinke na svojim poslužiteljima, čime se smanjuje rizik od provala ili hakiranja.

Kao izborni i preporučeni korak, možete pohraniti svoje pristupne ključeve unutar sigurnog upravitelja lozinkama kao što su Proton Pass, 1Password, Dashlane ili Bitwarden. To vam omogućuje sinkronizaciju i pristup pristupnim ključevima na više uređaja.

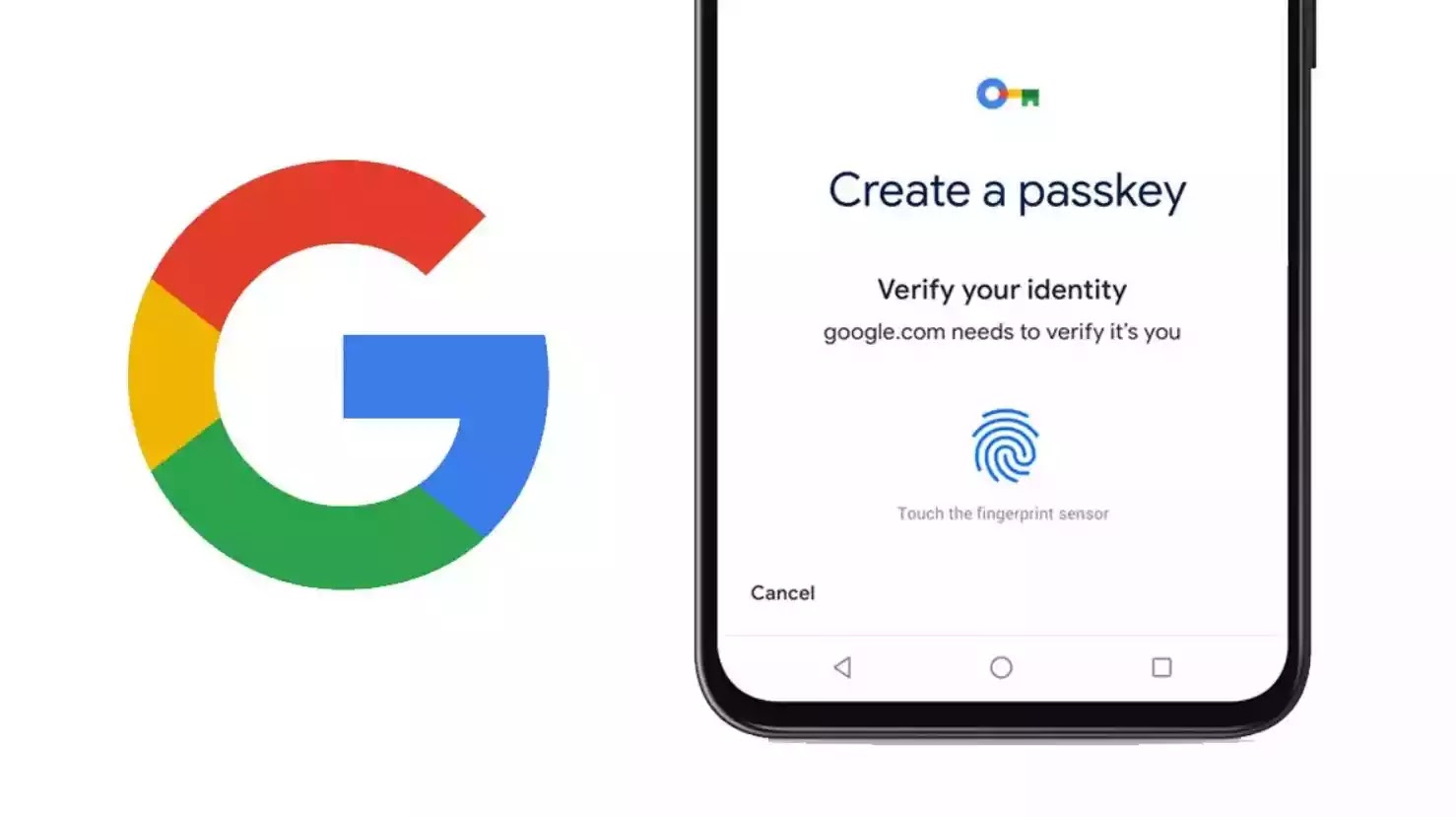

Kreiranje ”Passkeya”

Stvaranje pristupnog ključa je jednostavno, a postupak je sličan na većini platformi. Za ilustraciju, evo kako smo postavili pristupni ključ za Amazon.com i upotrijebili upravitelj lozinki za pohranu.

Prvo se trebate prijaviti na svoj Amazon račun. Nakon toga trebate otići na odjeljak Prijava i sigurnost kako biste pristupili opciji pristupnog ključa. Nakon toga trebate kliknuti na “Dodaj pristupni ključ”, što stvara pristupni ključ posebno za Amazon. Kao što je prikazano na snimci zaslona, prethodno sam stvorio pristupni ključ koji je pohranjen u mom iCloud Keychainu. Možete stvoriti više pristupnih ključeva za istu web stranicu i možete ih pohraniti na različita mjesta.

Budući da koristim Proton Pass i s obzirom na to da imam instalirano njihovo proširenje za preglednik, dodavanje pristupnog ključa automatski otvara Proton Pass za njegovo generiranje i pohranjivanje. Da nisam imao instaliran Proton Pass, moj web-preglednik umjesto toga bi pohranio pristupni ključ.

Zašto je pristupni ključ bolja opcija od lozinke?

Prema istraživanju NordPass-a, najpopularnija lozinka ostaje “123456” od 2023. i 2024. Druga najpopularnija? “123456789”. Druge uobičajene lozinke obično su nizovi uzastopnih brojeva ili varijacije na “qwerty”.

Nakon šest godina iste studije, NordPass zaključuje da se navike većine ljudi oko lozinki nisu značajnije promijenile. Pristupni ključevi dodaju veći stupanj sigurnosti, jer eliminiraju ranjivosti temeljene na lozinkama, zamjenjujući lozinke kriptografskim ključevima koji štite korisnike od phishing napada, krađe vjerodajnica i neovlaštenog pristupa podacima.

Pristupni ključevi su zaštićeni jednim biometrijskim čimbenikom, poput otiska prsta ili lica i još k tome nema potrebe za slanjem lozinki putem interneta, niti za pohranom tih lozinki na vanjskim poslužiteljima, što znači da su pristupni ključevi znatno sigurniji.

Gdje možete koristiti pristupne ključeve?

Iako nije svaka usluga implementirala autentifikaciju pristupnim ključem, većina popularnih stranica je ima. Neke od glavnih koje ga podržavaju uključuju Amazon, Google, Apple, Github, Adobe, Uber, Microsoft, Nintendo, PlayStation Network, eBay i Dropbox, kao i mnoge društvene mreže.

Financijske institucije zaostaju za velikim tehnološkim divovima u usvajanju pristupnih ključeva, no tvrtke poput PayPala, Revoluta i Robinhooda to već podržavaju. Dashlane nudi koristan imenik web stranica koja ima implementiranu funkciju prijave putem pristupnog ključa.

Već možete izraditi pristupne ključeve putem Google, Microsoft ili Apple uređaja. Mnogi upravitelji lozinkama, kao što su Proton Pass, Dashlane, 1Password, Bitwarden i LastPass, isto tako podržavaju stvaranje pristupnog ključa. Kao što je ranije spomenuto, korištenje upravitelja zaporki omogućuje sinkronizaciju ključeva na svim uređajima.

Također je važno zapamtiti da su pristupni ključevi jedinstveni za svaku web stranicu. Ključ kojeg koristite za prijavu na svoj Google račun nije isti kao onaj koji se koristi za Amazon. Bez obzira na to, dobro bi bili stvoriti pristupni ključ za vlastiti Google račun i zatim upotrijebiti Googleovu provjeru autentičnosti za prijavu na druge usluge, ako opcija postoji. Tako možete koristiti samo jednu pristupnu točku za Google, dok istovremeno možete pristupiti većem broju web stranica.

Kako točno pristupni ključevi funkcioniraju?

Pristupni ključevi, koji su tehnički poznati i kao Web Authentication ili WebAuthn jest tehnologija koja omogućuje autentifikaciju vjerodajnica, bez pohranjivanja na poslužiteljima. Dio su projekta FIDO2, koji ima za cilj trajno zamijeniti lozinke kao metodu autentifikacije.

Temeljni koncept oslanja se na infrastrukturu javnih ključeva (PKI). Umjesto pohranjivanja korisničkog imena i lozinke, pristupni se ključevi kreiraju na autentifikatoru kojim upravlja korisnik. Ovaj autentifikator može biti vaš pametni telefon, to jest Face ID, otisak prsta, vaš operativni sustav, npr. Windows Hello, vaš preglednik ili fizički sigurnosni ključ kao što je YubiKey ili Googleov Titan Key.

Kako se kreira pristupni ključ?

Stvaranje pristupnog ključa se odvija u tri koraka:

- Korisnik treba kliknuti na tipku na poslužitelju, kao što je Google, kako bi stvorio pristupni ključ. Ovo šalje zahtjev poslužitelju, koji odgovara nasumično generiranim nizom izazova.

- Poslužitelj poziva WebAuthn API, zajedno s izazovom poslužitelja, kako bi kreirao par privatnih ili javnih ključeva. Ovaj par ključeva generira se i sigurno pohranjuje na uređaju u sigurnosnom elementu kao što je čip Trusted Platform Module (TPM) ili Appleov iCloud Keychain. Ovisno o poslužitelju, od korisnika se traži PIN ili biometrijska provjera autentičnosti, npr. Face ID, Windows Hello ili otisak prsta.

- Klijent šalje javni ključ, ID vjerodajnice i potpisani izazov, koristeći privatni ključ natrag na poslužitelj. Za buduće prijave, korisnik se ”logira” ili pristupa putem svog uređaja, koji potpisuje novi izazov i šalje ga na poslužitelj. Poslužitelj to potvrđuje uspoređivanjem ID-a vjerodajnice i javnog ključa s potpisanim izazovom. Ako se odjavi, korisnik je uspješno prijavljen.

Ako izgubite svoj uređaj, znači li to i da ste izgubili svoj pristupni ključ?

Ako izgubite svoj uređaj, to ne znači da su i vaši pristupni ključevi izgubljeni. Oni su sigurnosno kopirani u oblaku putem usluga kao što su Appleov iCloud, Googleov Password Manager ili upravitelj lozinki po vašem izboru. Ove sigurnosne kopije su ”end-to-end” kriptirane, što znači da im samo vi možete pristupiti, a sinkroniziraju se na svim vašim uređajima radi jednostavnog oporavka.

Kada postavite novi uređaj, možete vratiti svoje ključeve jednostavnim prijavljivanjem na svoj račun u oblaku. Ako nemate drugi uređaj, opcije oporavka poput ključa za oporavak ili višestruke provjere autentičnosti mogu vam pomoći u ponovnom ostvarivanju pristupa. Osim toga, pristupni ključevi zahtijevaju biometrijsku autentifikaciju, poput Face ID-a ili otiska prsta. Čak i ako vam netko ukrade telefon, ne može pristupiti vašim pristupnim ključevima bez vaših biometrijskih podataka.

Koliko su pouzdani upravitelji lozinki? Jesu li sigurni za korištenje?

Upravitelji lozinki dobar su korak naprijed u odnosu na puko pamćenje lozinki, ali se i dalje oslanjaju na pohranjivanje vjerodajnica na poslužitelju. Čak i opcije otvorenog koda, kao što je KeePass, zahtijevaju bazu podataka lozinki.

Lozinke nude sigurniji i jednostavniji pristup, eliminirajući potrebu za upravljanjem pojedinačnim prijavama. Ako želite što se ono kaže ”najbolje od oba svijeta”, preporučujemo korištenje upravitelja lozinki uz pristupne ključeve, kako biste bili što sigurniji u to da će vaše vjerodajnice ostati sinkronizirane, sigurne i da će biti sigurno kopirane.

Ivan Hečimović