Prvi dokumentirani računalni virus (Creeper) razvijen je 1971. godine. Izgrađen je u svrhu demonstriranja sposobnosti datoteke da se samostalno kreće mrežnim sustavom. Kasnije je modificiran kako bi se umjesto kretanja, datoteka kopirala s jednog računala na drugo. Iako nije uzrokovao nikakvu štetu na računalima, upravo ova izmijenjena verzija je generalno prihvaćena kao prvi računalni virus. Računalnim programerima je nakon toga trebalo šest mjeseci da napišu uspješan antivirusni program, Reaper 1. Ovo je prvi zabilježeni slučaj zaostajanja računalnih sustava za sigurnosnim prijetnjama.

Od tog trenutka stručnjaci zaduženi za sigurnost i računalni programeri pokušavaju držati korak s konstantno razvijajućim sigurnosnim prijetnjama. Procjena je da se svakodnevno pojavljuje do 500,000 novih jedinstvenih primjera štetnog sadržaja.

Veliki broj tradicionalnih antivirusnih rješenja za detekciju štetnog sadržaja oslanja se na antivirusne definicije. Definicije su zapravo lista jedinstvenih indikatora malicioznih datoteka poznatiji još kao potpisi (eng. signature). Za kreiranje potpisa najčešće se koriste algoritmi za hashiranje (eng. hash algorithm). Kako je svaka datoteka na računalu zapravo niz podataka koji može biti prikazan u binarnom obliku, algoritmi za hashiranje mogu uzeti te podatke i pomoću kompleksnih kalkulacija kreirati jedinstveni niz znakova, odnosno hashiranu vrijednost specifičnu za tu datoteku.

Taj potpis se zatim dodaje u bazu podataka i nakon toga se baza dijeli s korisnicima. U slučaju da antivirus na računalu detektira datoteku koja odgovara potpisu ta datoteka se stavlja u karantenu i/ili uklanja s računala. Sve što napadač mora napraviti kako bi izbjegao detekciju jest dodati jedan ekstra bajt (eng. byte) na kraj datoteke i ona će imati potpuno drugačiju hashiranu vrijednost.

Upravo zbog toga antivirusna rješenja bazirana na definicijama teško drže korak s velikim brojem novih prijetnji ostavljajući računala često nezaštićenim. No to nije jedini problem, tvorci štetnog sadržaja konstantno razvijaju i unaprjeđuju štetni sadržaj kako bi prevarili i zaobišli moderna antivirusna rješenja. U nastavku predstavljamo pet tipova napada i štetnog sadržaja od kojih vas standardni antivirusni softveri ne mogu zaštititi.

-

POLYMORPHIC MALWARE

Kao što smo spomenuli u uvodu, mnogi tradicionalni antivirusni programi oslanjaju se na potpise kao tehniku otkrivanja štetnog sadržaja. Glavna mana ovakvog načina zaštite je vremenski jaz između pojave novih prijetnji, njihove detekcije i kreiranja sigurnosnih definicija. Dakle govorimo o čisto reaktivnoj metodi zaštite koja funkcionira samo u slučaju da je štetni sadržaj već detektiran i da se njegov potpis nalazi u bazi sigurnosnih definicija.

Štetni sadržaj polimorfnog tipa je osmišljen da iskoristi ovu manu u svoju korist. Svaki puta kada antivirusni program otkrije štetni sadržaj on će se regenerirati s novim karakteristikama koje ne odgovaraju postojećem potpisu.

To otežava antivirusnim rješenjima baziranim na sigurnosnim potpisima da otklone prijetnju i u potpunosti zaustave njeno širenje unutar korisničkog sustava. Kod ovakvih tipova štetnog sadržaja antivirusna rješenja bazirana na potpisima su gotovo uvijek u zaostatku.

-

WEAPONIZED DOCUMENTS

Za kompromitaciju računalnih sustava često se koriste nedostaci ili ranjivosti u različitim formatima dokumenata. Ti dokumenti obično koriste ugrađene skripte što omogućava skrivanje ili maskiranje štetnog koda ili skripti unutar tih dokumenata. Čak i uvježbanom oku dokument može izgledati bezopasno.

Antivirus ga također neće detektirati jer antivirus analizira samo početni dokument, bez analize koda ili skripte, odnosno njihove aktivnosti nakon izvršavanja. Nakon aktivacije koda napad se izvodi u pozadini bez znanja korisnika. Za ovakve tipove napada mogu poslužiti Adobe® PDF datoteke s ugrađenom JavaScript® opcijom. Nakon pokretanja koda moguće je izvršavati naredbe unutar operativnog sustava, preuzimati izvršne (eng. executable) datoteke koje mogu poslužiti za daljnju kompromitaciju uređaja i dostupnih mreža.

Hakeri često koriste ugrađene skripte za izvršavanje PowerShell® naredbi, a kako je PowerShell® ugrađen u Windows® operativni sustav, ti napadi mogu nanijeti ozbiljnu štetu računalo, pa čak i kompletnim mrežama. Međutim, PDF datoteke nisu jedine vrste datoteka koje imaju ranjivosti.

Dokumenti koji se temelje na XML i HTML jezicima, i Office® dokumenti mogu također sadržavati štetne skripte. Antivirusno rješenje temeljeno na uspoređivanju potpisa izvršnih datoteka propustit će ovakve dokumente jer analizira samo početni dokument, a ne i zlonamjerni kod koji dokument pokreče.

-

BROWSER DRIVE-BY DOWNLOADS

Usputno preuzimanje datoteke se bazira na iskorištavanju ranjivosti u web preglednicima ili dodacima za web preglednike. Preuzimanje datoteke može biti vršeno putem potpuno legalne web stranice koja je kompromitirana štetnom skriptom ili može biti riječ o štetnoj web stranici kreiranoj upravo s namjerom širenja štetnog sadržaja.

Ovi napadi se obično baziraju na društvenom inženjeringu i dolaze putem elektroničke pošte, u obliku privitka ili specijalno zamaskiranih povezica. Sadržaj može uključivati Cryptominer, trojance koji omogućavaju udaljen pristup računalu, Ransomware i slično. Nakon što je preuzimanje završeno napad može početi.

Zapravo, u listopadu 2017., grad Issaquah, Washington, pogodio je napad ransomwarea koji je u potpunosti srušio sve servise na četiri dana. Sve je počelo preuzimanjem štetnog sadržaja nakon što je zaposlenik na jednoj web stranici otvorio PDF datoteku sa štetnim sadržajem.

“How a Drive-by Download Attack Locked Down Entire City for 4 Days,” The Hacker News. (Accessed April 2019)

-

FILELESS ATTACKS

Da bi sigurnosne definicije imale smisla i da bi se usporedba potpisa mogla izvršiti mora postojati datoteka koju želimo analizirati. Da bi antivirusno rješenje moglo provjeriti potpis datoteke ona mora biti zapisana unutar datotečnog sustava. Međutim, ako ne postoji datoteka, nema se što uspoređivati, jednostavno zar ne?

Prilikom ovog tipa napada štetan sadržaj se umjesto prebacivanja na datotečni sustav odredišnog računala izvršava izravno u radnoj memoriji računala i koristi PowerShell, rundll32.exe ili druge ugrađene sistemske resurse kako bi se dalje širio sustavom. Ovakav tip napada je gotovo nemoguće detektirati pomoću standardnih antivirusnih rješenja.

Ovakvi napadi mogu se širiti već spomenutim dokumentima, ali isto tako u slučaju da imate otvoren RDP port možete omogućiti napadaču pristup računalu i izvršavanje štetnog koda, izmjene unutar registra, krađu podataka i slično. Kao da to nije dovoljno zastrašujuće, SentinelOne je u prvoj polovici 2018. detektirao porast ovakvog tipa napada za 91%. S obzirom na takav porast, tvrtke će morati potražiti nove načine detekcije štetnog sadržaja kako bi bolje zaštitili svoju imovinu i podatke.

-

OBFUSCATED MALWARE

Ranije smo pisali o tome kako se sigurnosni profesionalci i istraživači konstantno igraju lovice s kibernetičkim kriminalcima. Kako bi detektirali nove prijetnje antivirusne tvrtke koriste nekoliko metoda za otkrivanje štetnog softvera. Jedna od uobičajenih metoda otkrivanja uključuje izvršavanje datoteka u virtualnom spremniku izoliranom od ostatka sustava poznatijem kao pješčanik (eng. sandbox) i analizi ponašanja aplikacija.

Druga uobičajena metoda otkrivanja uključuje analizu koda u potrazi za standardnim indikatorima ili znakovima malicioznih namjera. Naravno kibernetički kriminalci su pronašli načine kako zaobići i te provjere. Na isti način kako sigurnosni stručnjaci štite svoja okruženja tako i kibernetički kriminalci štite i skrivaju svoj maliciozni sadržaj.

Zlonamjerni softver može prepoznati kada se nalazi u sandbox okruženju, pritajiti se kako bi izbjegao detekciju i nastaviti s izvršavanjem kada se ponovo nađe u normalnom okruženju. Druga metoda zaobilaženja antivirusnih rješenja uključuje pakiranje odnosno šifriranje ili komprimiranje sadržaja kako bi se spriječila mogućnost analize sadržaja.

Uz to, tvorci zlonamjernog softvera mogu ‘omotati’ štetan kod bezopasnim kodom kako bi prikrili štetan kod. Bilo koja od ovih tehnika otežava sigurnosnim stručnjacima detekciju (i razumijevanje) zlonamjernih datoteka.

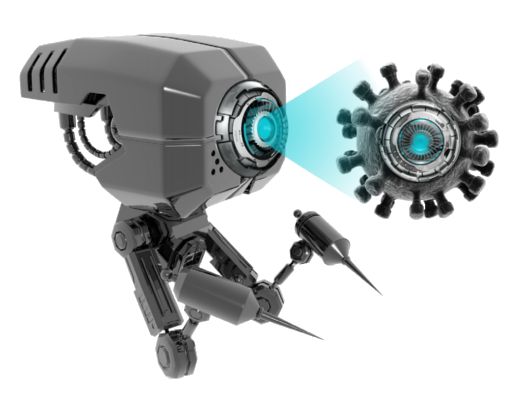

Kako bi se zaštitili od modernih prijetnji potrebno je primijeniti slojevit pristup računalnoj sigurnosti. Preklapanjem nekoliko sigurnosnih tehnologija možete svakako umanjiti rizik od sigurnosnih propusta. Dodatno umjesto standardnih antivirusnih rješenja možete uložiti u EDR (Endpoint Detection & Response) i EPP (Endpoint Protection) rješenje poput Solarwinds EDR rješenja. SolarWinds EDR (powered by SentinelOne) se umjesto na definicije oslanja na analizu ponašanja u stvarnom vremenu.

Koristi strojno učenje i umjetnu inteligenciju kako bi prepoznao štetni sadržaj i nudi opcije jednostavnog oporavka sustava i podataka. Osim zaštite pruža detaljnu analizu i mogućnost vizualizacije geneze prijetnje kao i njen put do krajnje točke odnosno odredišnog računala. Sa Solarwinds EDR rješenjem možete automatski izolirati resurse na mreži, zaključati IO jedinice ili napraviti potpuni povrat izmijenjenih, šifriranih ili obrisanih podataka. Više informacija o Solarwinds EDR platformi i snimku Rollback opcije možete vidjeti OVDJE.

Piše: S. V.