Rootkit je skupni naziv za vrstu programa koji su namijenjeni preuzimanju nadzora nad računalom ili nekim njegovim dijelovima a da pritom ostanu skriveni od pogleda korisnika, administratora ili programa za zaštitu.

Nije nužno da rootkit bude program s nekom zlom namjerom u konačnici, ali kako se sve uvijek voli zloupotrijebiti, tako su i programi iz reda rootkita na koncu upotrebljavani uglavnom za zlonamjerne aktivnosti. Vrlo je česta pojava da se rootkit iskoristi kako bi se na računalo instalirao maliciozni softver koji će obavljati svoje zločeste dužnosti. Otkrije li antivirusni program maliciozni kod i ukloni ga, rootkit je ovdje da, nakon što shvati da je njegovo čeljade nestalo, s Interneta preuzme, instalira i pokrene novu inačicu. I dok se korisnici i administratori čude toj pojavi, vlasnik rootkita zadovoljno trlja ruke…

O rootkitu

Povijesno gledajući, zbiljnost je bila ovakva – programe iz roda rootkita kreirali su vještiji korisnici koji su na taj način htjeli doći do ovlasti administratora (na unixoidnim sustavima administrator se zove root, pa otuda naziv). Kada se program na neki čudotvoran način – koji na koncu i nije tako čudotvoran, već se uglavnom radi o propustima u sigurnosti sustava ili nemušto napisanoj aplikaciji koja dopušta ono što se ne bi smjelo dogoditi – kopira i instalira na računalo, taj isti vještiji korisnik može koristiti blagodati svoje aplikacije. Najčešći cilj svega toga bio je da na napadnutom i uspješno inficiranom računalu može koristiti resurse i mogućnosti koje kao običan korisnik ne bi mogao ili smio.

Rootkit se može iskoristiti i kao alat koji će sakriti neke druge programe i aktivnosti na računalu, pa se tako može isprogramirati da administrator “običnim” programima ne može primijetiti kako se na računalu odvijaju neželjeni procesi. Drugim riječima, ako Task Managerom pregledavate procese, rootkit će omogućiti da neki procesi ostanu prikriveni. Također, tako se neki dijelovi Registryja (govorimo li o Windowsima) mogu prikriti od prikazivanja u standardnim alatima.

Napad na MBR

Jedan od zanimljivijih rootkit alata napadao je MBR (master boot record) diska. Rootkit je imao sposobnost da presretne neke sistemske zahtjeve Windowsa, pa je tako prilikom pregledavanja MBR-a sve izgledalo savršeno u redu. Računalo prilikom pokretanja uvijek kontaktira ovaj dio diska, a malware se onda učitavao u neki od sistemskih procesa i nikada ništa drugo nije zapisivao po disku. Budući da se sve nalazilo u memoriji (a poznato je da antivirusni programi odavno imaju velikih problema sa skeniranjem memorije – ako se virus u memoriji nalazi prije antivirusa, možete zaboraviti detekciju), sve je i u tom području izgledalo savršeno čisto. Tako se pokraj savršeno pouzdanog i ažuriranog antivirusnog programa u memoriji računala vrti malware. No, to nas i ne bi trebalo tako jako začuditi.

Naime, autor ovog teksta još prije nekoliko godina napravio je jedan (potpuno neznanstveni) test s antivirusnim programima. Uz pomoć jedne do najviše triju običnih batch skripti uspio je na oko 75 posto testiranih najpopularnijih antivirusnih programa pokrenuti poznati Eicar AV test (lažni malware koji je moguće detektirati i golim okom). AV programi bili su aktivni i ažurirani (iako u ovom trenutku nije poznato kojem to antivirusnom programu treba nadogradnja da bi prepoznao Eicar).

Back Orifice

Za one koji žele znati više spomenimo da su se prema dostupnim podacima prvi ozbiljniji programi te vrste pojavili početkom devedesetih godina prošloga stoljeća, što i nije davno, ali su još uvijek mladi u odnosu na neke druge vrste malwarea, primjerice računalne viruse koji su od njih stariji više od 20 godina.

Kako se inficirati?

Osim ako vam netko u lokalnoj mreži s povećanim ovlastima instalira rootkit, postoji još nekoliko mogućnosti inficiranja. Jedan od najrjeđih načina zaraze jest klikanje na sve i svašta što dođe e-mailom – zaštita od privitaka u e-mailu danas je došla do paranoidne razine, tako da jedva možete poslati i poslovne dopise, a kamoli neki virus. Jedna od češćih opasnosti infekcije uključuje surfanje. Naravno, tu odmah mislimo na surfanje po porn… pardon, dokumentarno-obrazovnim web stranicama što pretpostavlja da ste spremni na povećan rizik. Određeni rizik podrazumijeva i posjećivanje stranica za preuzimanje crackiranog softvera, kao i softvera za crackiranje. Zanimljivo je da se autoru teksta tijekom povijesti surfanja, po stranicama na čiji bi se i sam spomen njegovi preci zgražali, pokazalo da što je stranica opskurnija to je manja bila želja webmastera za širenjem malicioznog softvera.

Sonyjevo špijuniranje

Prije nekoliko godina dosta velik oblak prašine podigao se kada je Mark Russinovich, poznati autor vrhunskih administratorskih alata iz serije SysInternals, otkrio da se na Windows instalira rootkit nakon što korisnik u uređaj računala ubaci CD i poželi ga slušati. Taj incident zanimljiv je iz nekoliko razloga (od kojih ćemo zasad ipak preskočiti bigbrotherovsku priču o velikoj četvorki iz audio/video industrije), a najviše zato što instaliranje takvih programa otvara računalo za druge ranjivosti (radi potrebne dramatičnosti priče nećemo sad pričati o tome da se audio CD-ovi ne bi trebali slušati na važnim poslužiteljima). Protiv Sonyja pokrenute su neke tužbe i on je na koncu (navodno) odustao od takve vrste špijuniranja.

Trend koji je, pak, stalno u porastu jest infekcija koja dolazi s potpuno legitimnih web stranica. Korisnici i administratori pod povećanim su oprezom, pa stranice sumnjiva sadržaja ili potpuno zabranjuju ili ih filtriraju s posebnom pozornošću, često zabranjuju izvršavanje skripti na takvim mjestima i slično. No legitimne stranice (npr. stranice banaka, portali s vijestima, poslovne stranice itd.) ostaju u kategoriji Pouzdano i tamo je dopušteno mnogo više. Kriminalni milje povezao je dvije činjenice – takve stranice su pouzdane i web server nije dobro sigurnosno konfiguriran (SQL injection već mnogo godina funkcionira i uvijek se negdje nađe novi SQL server koji čeka injection), što znači da, kad bi se na legitimne servere nekako ubacio maliciozni kod, on bi vrlo lako našao put do korisnika pomoću obične skripte. I bi tako.

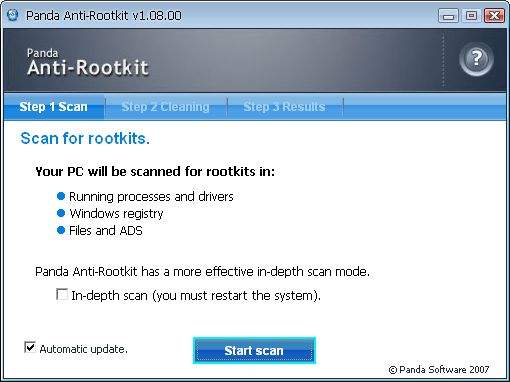

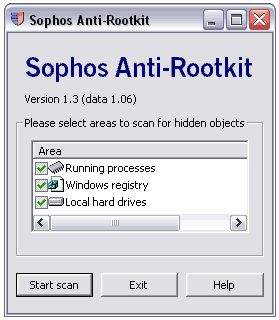

Antirootkit alati

Bilo bi poželjno prije ikakvog ozbiljnijeg skeniranja zatvoriti sve aktivne aplikacije. Po dovršetku skeniranja može vam se prikazati popis nekih prisutnih sumnjivih stavki (naročito je SysInternalsov program sklon prikazati sve detalje), što još uvijek ne mora značiti da je na vašem računalu instaliran malware (primjerice, i sam Windows ima sklonost držati neke datoteke na disku ili zapise u Registryju, a ne ih pokazivati običnim programima).

Autor: Tomo Sombolac